A equipe de Inteligência do WordFence percebeu um aumento drástico nos ataques que visam vulnerabilidades que possibilitam aos invasores atualizar opções arbitrárias em sites vulneráveis.

Isso levou a uma investigação que descobriu um ataque ativo direcionado a mais de um milhão de sites WordPress. Nas últimas 36 horas, a rede Wordfence bloqueou mais de 13,7 milhões de ataques direcionados a quatro plug-ins diferentes e vários temas do Epsilon Framework em mais de 1,6 milhão de sites e originados de mais de 16.000 endereços IP diferentes.

Uma análise mais detalhada dos dados de ataque

Os invasores têm como alvo 4 plug-ins individuais com vulnerabilidades de atualização de opções arbitrárias não autenticadas. Os quatro plug-ins consistem em Kiwi Social Share, que foi corrigido desde 12 de novembro de 2018, WordPress Automatic e Pinterest Automatic, que foi corrigido desde 23 de agosto de 2021, e PublishPress Capabilities que foi corrigido recentemente em 6 de dezembro de 2021 Além disso, eles têm como objetivo uma vulnerabilidade de injeção de função em vários temas do Epsilon Framework em uma tentativa de atualizar opções arbitrárias.

Na maioria dos casos, os atacantes estão atualizando a opção users_can_register para habilitada e configurando a opção default_role como `administrador`. Isso possibilita que os atacantes se registrem em qualquer site como um administrador efetivamente assumindo o controle do site.

Nos dados de ataque indicam que havia muito pouca atividade de atacantes visando qualquer uma dessas vulnerabilidades até 8 de dezembro de 2021. Isso nos leva a acreditar que a vulnerabilidade corrigida recentemente nos recursos do PublishPress pode ter estimulado os atacantes a direcionar várias vulnerabilidades de atualização de opções arbitrárias como parte de uma campanha massiva.

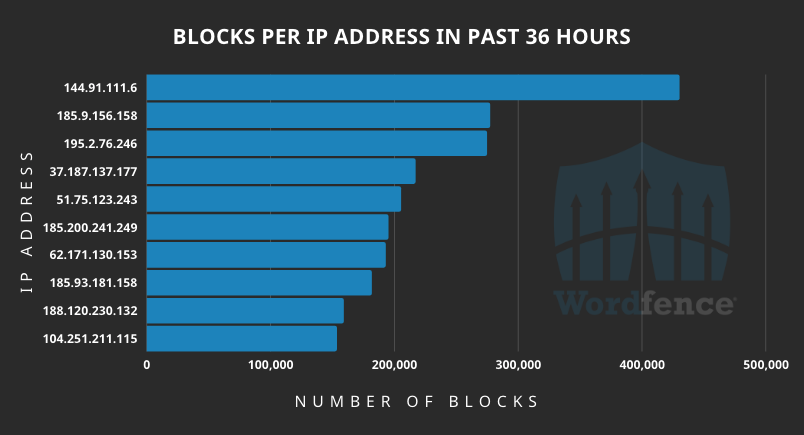

Os 10 principais IPs ofensivos nas últimas 36 horas incluem:

- 144.91.111.6 com 430.067 ataques bloqueados.

- 185.9.156.158 com 277.111 ataques bloqueados.

- 195.2.76.246 com 274.574 ataques bloqueados.

- 37.187.137.177 com 216.888 ataques bloqueados.

- 51.75.123.243 com 205.143 ataques bloqueados.

- 185.200.241.249 com 194.979 ataques bloqueados.

- 62.171.130.153 com 192.778 ataques bloqueados.

- 185.93.181.158 com 181.508 ataques bloqueados.

- 188.120.230.132 com 158.873 ataques bloqueados.

- 104.251.211.115 com 153.350 ataques bloqueados.

Como posso manter meu site protegido?

Devido à gravidade dessas vulnerabilidades e à campanha massiva que as visa, é extremamente importante garantir que seu site esteja protegido contra invasões. Se o seu site está executando o Wordfence Premium, então ele já está protegido contra qualquer tentativa de exploração que vise qualquer uma dessas vulnerabilidades. Se o seu site está executando a versão gratuita do Wordfence, ele está protegido contra qualquer exploração que vise qualquer uma das vulnerabilidades, com exceção da vulnerabilidade corrigida recentemente nos recursos do PublishPress. Os sites que executam o Wordfence Free receberão a regra de firewall para os recursos do PublishPress em 6 de janeiro de 2021, ou seja, 30 dias após os usuários do Wordfence Premium.

Independentemente da proteção que o Wordfence oferece, é altamente recomendável garantir que todos os sites que executam um desses plug-ins ou temas tenham sido atualizados para a versão corrigida. Temos as versões afetadas de cada produto descritas abaixo. Certifique-se de que seus sites estejam executando uma versão superior a qualquer uma das listadas. A simples atualização dos plug-ins e temas garantirá que seu site fique protegido contra ataques de qualquer exploração que vise essas vulnerabilidades.

A seguir estão os plug-ins afetados e suas versões:

- Recursos do PublishPress <= 2,3

- Kiwi Social Plugin <= 2.0.10

- Pinterest Automático <= 4.14.3

- WordPress Automático <= 3.53.2

A seguir estão as versões afetadas do tema Epsilon Framework:

- Bem torneado <= 1.2.8

- NewsMag <= 2.4.1

- Activello <= 1.4.1

- Illdy <= 2.1.6

- Allegiant <= 1.2.5

- Jornal X <= 1.3.1

- Pixova Lite <= 2.0.6

- Brilho <= 1.2.9

- MedZone Lite <= 1.2.5

- Regina Lite <= 2.0.5

- Transcender <= 1.1.9

- Afluente <1.1.0

- Bonkers <= 1.0.5

- Antreas <= 1.0.6

- NatureMag Lite – Nenhum patch conhecido. Recomendado para desinstalar do site.

Como posso saber se meu site foi infectado e o que devo fazer?

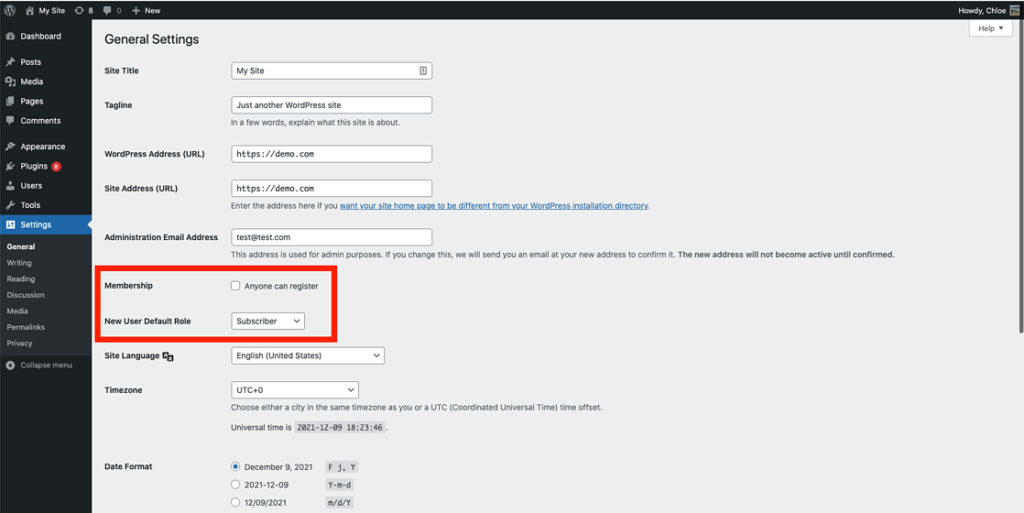

Como afirmado anteriormente, os atacantes estão atualizando a opção users_can_register para habilitada e configurando a opção default_role para `administrador` na maioria dos casos.

Para determinar se um site foi comprometido por essas vulnerabilidades, recomendamos revisar as contas de usuário no site para determinar se há contas de usuário não autorizadas. Se o site estiver executando uma versão vulnerável de qualquer um dos quatro plug-ins ou vários temas, e houver uma conta de usuário desonesta presente, o site provavelmente foi comprometido por meio de um desses plug-ins. Remova todas as contas de usuário detectadas imediatamente.

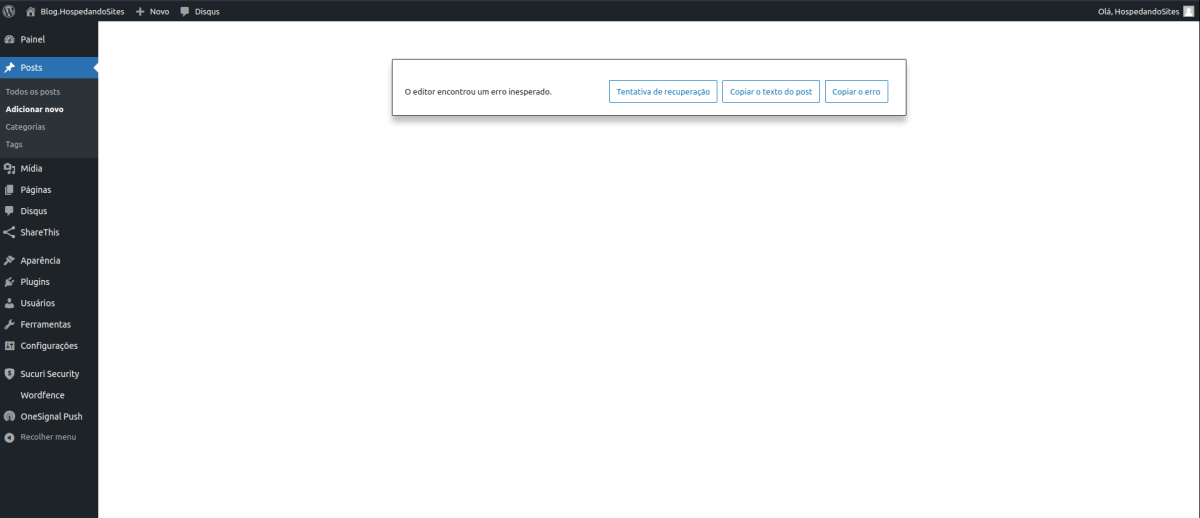

Também é importante revisar as configurações do site e garantir que tenham sido restauradas ao estado original. Você pode encontrar essas configurações na página /wp-admin/options-general.php. Certifique-se de que a configuração `Membership` esteja corretamente configurada para habilitada ou desabilitada, dependendo do seu site, e valide se a` New User Default Role` está apropriadamente configurada. Recomendamos fortemente não usar `Administrador` para a nova função padrão do usuário, pois isso pode levar ao comprometimento inevitável do site.

Reveja este guia para limpar um site hackeado com Wordfence para concluir a limpeza do site, uma vez que o vetor de intrusão foi determinado e os problemas imediatos foram resolvidos. Se todo o site não for verificado e limpo para garantir que não haja backdoors adicionais, pode ser possível que um invasor recupere o acesso ao site.

Se você deseja obter ajuda para limpar um site comprometido por um desses plug-ins, recomendamos o uso de nossos serviços de limpeza profissional de sites para ajudar a colocar seu site novamente online.

Conclusão

Na postagem de hoje, detalhamos uma campanha de ataque ativo visando vários plug-ins e temas que possibilitam aos invasores assumir o controle de sites vulneráveis por meio do uso de atualização de opção arbitrária. É altamente recomendável garantir que todos os seus sites tenham sido atualizados para as versões corrigidas dos plug-ins e temas afetados. Você também pode encontrar esta postagem no blog oficial do Wordfence se quiser compartilhá-la com a comunidade em geral.

Site invadido?

O HospedandoSites oferece limpeza de sites com uma uma garantia completa de 30 dias.